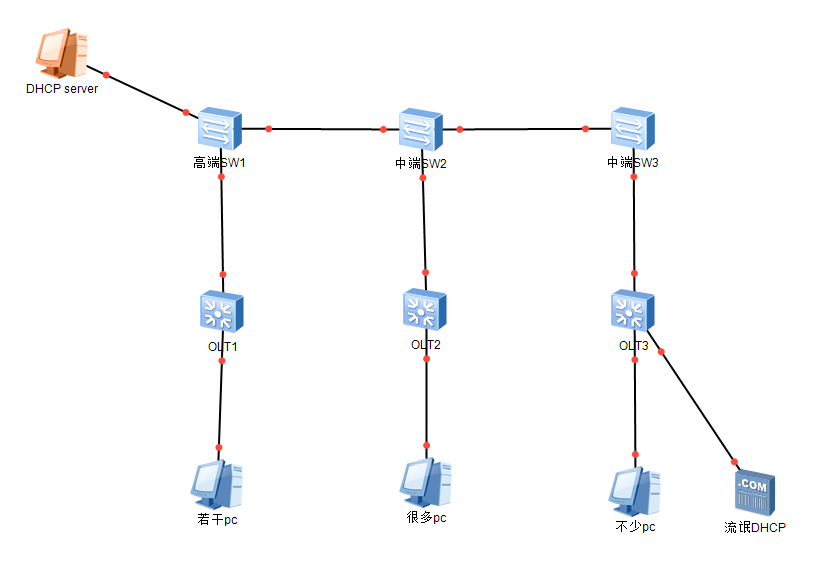

拓扑

阶段1,遇到流氓DHCP

如拓扑,某业务整个网络划分在一个vlan之下,入网的终端设备要接收来自DHCP服务器的IP指派,业务正常,客户开心,一切都显得祥和安静;

忽然有一天,用户的一个动作打破了一切。。。他把终端的网线无情的插入到了路由的lan口,如此,路由器本身的DHCP发挥作用,混进了这个vlan。自此,这个vlan下广播域之内便有了两台DHCP服务器,灾难发生了。。。

入网设备发送DHCP Discovery 的报文是在域内广播的,所以两台DHCP都会收到报文,设备将获取最先提供报文的数据,这样终端设备有很大几率获取到流氓DHCP服务器的IP指派,设备便无法和真正的业务地址进行通讯。

怎么办???

怎么办!!!

阶段2,你知道DHCP Snooping trust吗

是偶然还是必然?

盒子里传来了一个声音:用DHCP Snooping trust吧,它将解决一切你目前面临的问题。

DHCP Snooping信任功能

DHCP Snooping的信任功能,能够保证客户端从合法的服务器获取IP(Internet Protocol)地址。

如图1所示,网络中如果存在私自架设的DHCP Server仿冒者,则可能导致DHCP客户端获取错误的IP地址和网络配置参数,无法正常通信。DHCP Snooping信任功能可以控制DHCP服务器应答报文的来源,以防止网络中可能存在的DHCP Server仿冒者为DHCP客户端分配IP地址及其他配置信息。

DHCP Snooping信任功能将接口分为信任接口和非信任接口:

信任接口正常接收DHCP服务器响应的DHCP ACK、DHCP NAK和DHCP Offer报文。另外,设备只会将DHCP客户端的DHCP请求报文通过信任接口发送给合法的DHCP服务器。

非信任接口在接收到DHCP服务器响应的DHCP ACK、DHCP NAK和DHCP Offer报文后,丢弃该报文。

于是,我打开了它,暴风结束了

但,

有谁又能想到,这个盒子的名字叫做潘多拉。。。

阶段3,再遇滑铁卢

上午还岁月静好,

下午却是狂风暴雨。

这一天,还是来了

中端机型sw2和3下新接入的设备没有办法再获取到IP了,怎么等都不来。

重启了交换机能好两三天,随后涛声依旧,

貌似是到达了一定数量,就无法再接入新设备。但sw1下的设备却是没受到影响。

这又是为什么。

偶然间,我发现了一个数字:

DHCP Dynamic Bind-table Total count:1024

直觉告诉我,这个必定个异数。

于是,

这一天,我才知道,DHCPS nooping 是有动态绑定表的,而且上限是1024

一旦设备接入数量超过预设的数值,就无法在获取到IP了

但为什么sw1下的设备却没事?

查了下,原来这个机型要高端些,上限是3万+

技术客服说:到达这个上限,只能更换更高级别的设备。

只能说,如果是个销售,他是合格的。

阶段4 ACL是希望吗?

思考了很多方案,

从端口隔离

到MAC匹配

都有一丝不尽人意。

但似乎,ACL有我想要的一切

ACL,Access Control List。是由若干permit或deny语句组成的一系列规则的列表,可以作为基础配置被应用模块引用。ACL主要应用在QoS、路由过滤、用户接入等领域。

限制网络数据流以提高网络性能。例如,公司网络中配置ACL限制传输视频数据流,可以显著降低网络负载并提高网络性能。

提供流量控制。例如,如果网络状况允许,用ACL限制路由更新的传输,可以节约带宽。

提供基本的网络访问安全。例如,只允许特定用户访问人力资源网络。

抓包,分析特征…..

两个网段不冲突……

业务数据网段:b.b.0.0

流氓DHCP通用网段:c.c.0.0

分析特征字段…

DHCP是UDP报文

数据生成…

acl name Block_fake_dhcpserver 3000

rule deny udp source c.c.0.0 0.0.255.255

q

traffic-filter vlan xx inbound acl name Block_fake_dhcpserver

配置命令…

久违的美好…

or

To Be Continued…?

知识点:

DCHP原理

ACL(扩展)

DCHP Snooping trust